Contenidos

Una patata caliente: Si se necesitaran más indicaciones de que la seguridad del servidor de Microsoft Exchange todavía parece queso suizo, un actor de amenazas conocido como Gelsemium ha proporcionado una. Los investigadores de seguridad de Kaspersky creen que el grupo ha estado utilizando malware oculto llamado SessionManager para atacar la infraestructura de servidores de organizaciones públicas de todo el mundo durante más de un año.

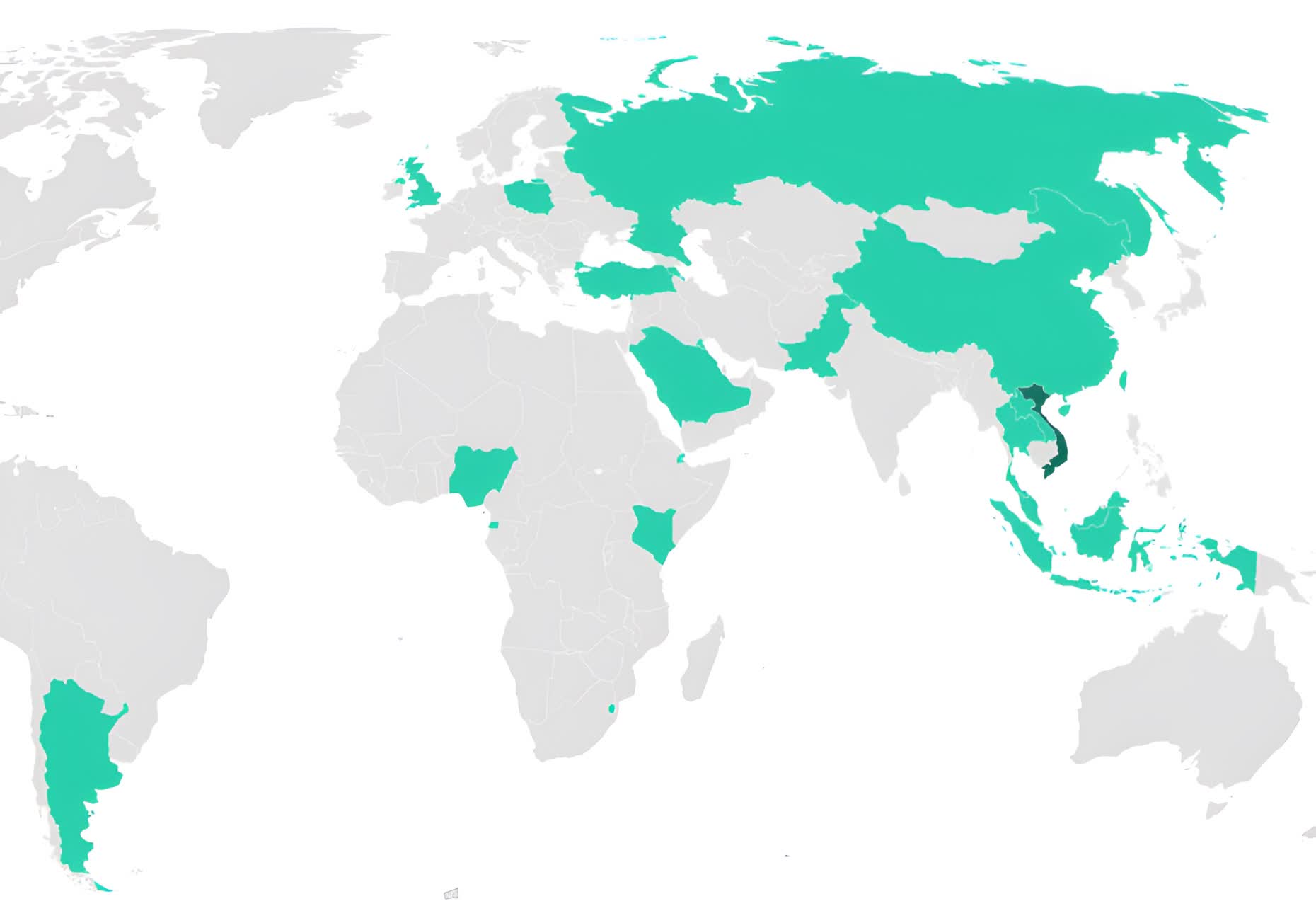

El jueves, los investigadores de Kaspersky publicaron un informe preocupante sobre una nueva puerta trasera difícil de detectar que apunta a los servidores Exchange utilizados por instituciones médicas y gubernamentales, organizaciones militares y ONG en varios países. El malware, denominado SessionManager, se detectó por primera vez a principios de 2022.

En ese momento, muchos de los servicios populares de escaneo de archivos en línea no informaron sobre algunas de las muestras de malware que observaron los analistas. Además, la infección de SessionManager persiste en más del 90 % de las organizaciones objetivo.

Los actores de amenazas detrás de SessionManager lo han estado usando durante los últimos 15 meses. Kaspersky sospecha que un grupo de piratas informáticos llamado Gelsemium es el responsable de los ataques porque los modelos de piratería se ajustan al modus operandi del grupo. Sin embargo, los analistas no pueden confirmar que Gelsemium sea el culpable.

El malware utiliza potentes módulos de código nativo malicioso escritos para el software de servidor web Internet Information Services (IIS) de Microsoft. Una vez instalados, responderán a solicitudes HTTP especiales para recopilar información confidencial. Los atacantes también pueden tomar el control total de los servidores, implementar herramientas de piratería adicionales y usarlas para otros fines maliciosos.

Curiosamente, el proceso de instalación de SessionManager depende de la explotación de una serie de vulnerabilidades denominadas colectivamente ProxyLogon (CVE-2021-26855). El año pasado, Microsoft dijo que más del 90 % de los servidores de Exchange se actualizaron o mitigaron, pero eso aún dejaba en riesgo a muchos servidores que ya estaban comprometidos.

El proceso de limpieza es bastante complicado, pero los investigadores de Kaspersky han brindado algunos consejos para proteger su organización de amenazas como SessionManager. También puede consultar Securelist para obtener información más relevante sobre cómo funciona SessionManager y los indicadores de compromiso.

Enlace permanente a la historia.